Dank Automatisierung, Cybercrime-as-a-Service-Modellen, Identitätstäuschung und ihrer Anpassungsfähigkeit können Cyberkriminelle eine Vielzahl an großangelegten, komplexen Angriffen immer schneller durchführen. Aufgrund des Fachkräftemangels, einer Flut von Warnmeldungen und der zeitaufwändigen Reaktion auf Vorfälle sind Unternehmen in Sachen IT-Sicherheit nicht mehr in der Lage, mit den Angreifern und unbefugtem Zugriff Schritt zu halten.

Inhaltsverzeichnis

- Bedrohung durch Cyberangriffe steigt

- Lückenhafte IT-Sicherheit im Unternehmen = Kostenrisiko

- IST-Situation: IT-Sicherheit im Unternehmen unzureichend

- Empfehlung: Verbessern Sie die IT-Sicherheit in Ihrem Unternehmen und überholen Sie die Angreifer

- Bedrohungen für die IT-Sicherheit im Unternehmen

- Wer sind die Angreifer ?

- Welche Schwachstellen können die Informationssicherheit gefährden?

- Schutzziele der Informationssicherheit

- FAQ IT-Sicherheit im Unternehmen

Bedrohung durch Cyberangriffe steigt

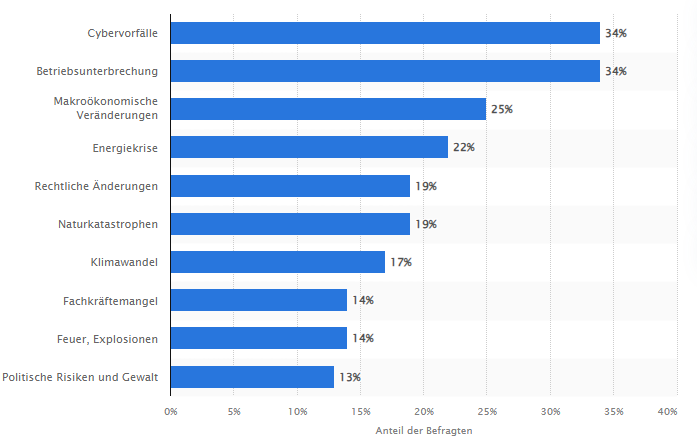

Cyber-Attacken wie gezielte Angriffe mit Ransomware, Datenschutzverletzungen und IT-Unterbrechungen sind laut dem Allianz Risk Barometer im Jahr 2024 die größte Sorge für Unternehmen weltweit. Die nachfolgende Grafik zeigt das Ergebnis einer weltweit durchgeführten Umfrage unter Risiko Managern zu den größten Geschäftsrisiken für Unternehmen. Zum Zeitpunkt der Erhebung gaben rund 34 Prozent der befragten Risikomanager an, dass Cybervorfälle wie Cyberkriminalität oder IT-Ausfälle zu den größten Geschäftsrisiken von Unternehmen im Jahr 2023 gehören. Der Schutz von Informationen, kritischer Infrastruktur und IT-Sicherheit im Unternehmen hat somit die höchste Priorität. Auch der Gesetzgeber hat auf die zunehmende Bedrohung durch Cyberangriffe reagiert und mit der NIS-2-Richtlinie die Vorgaben im Bereich der Informationssicherheit deutlich verschärft

Lückenhafte IT-Sicherheit im Unternehmen = Kostenrisiko

Unternehmen können beim Thema Cyber Security mit der Geschwindigkeit der Angreifer nicht mithalten. Der Geschwindigkeitsvorsprung von Angreifern hat beträchtliche Auswirkungen auf das gesamte Unternehmen. Die direkten finanziellen Folgen einer Cyberattacke sind beträchtlich: Die durchschnittlichen Kosten für die Bereinigung eines Ransomware-Angriffs belaufen sich in kleineren und mittleren Unternehmen auf 1,4 Mio. US-Dollar. Bereinigungskosten sind jedoch nur ein Teil des Problems. Die Dringlichkeit und Unvorhersehbarkeit erforderlicher Datenschutz- und Datensicherheitsmaßnahmen bremsen andere Projekte aus. IT-Teams wünschen sich mehr Zeit für strategische Projekte zur Absicherung von Unternehmen statt für die Umsetzung fieberhafter Ad-hoc-Maßnahmen. Aus diesem Grund setzen Unternehmen bei der Umsetzung der Informationssicherheit vermehrt auf den Einsatz von IT-Sicherheit Dienstleister oder externen Informationssicherheitsbeauftragten.

IST-Situation: IT-Sicherheit im Unternehmen unzureichend

Die aktuelle Lage der IT-Sicherheit in Unternehmen zeigt deutliche Lücken auf. Eine alarmierende Zahl von 94 % der Unternehmen war im Jahr 2023 von Cyberangriffen betroffen, was die allgegenwärtige Bedrohungslage verdeutlicht. Trotz der zunehmenden Anzahl von Angriffen und komplexen Bedrohungen sind viele Unternehmen nicht ausreichend auf diese Herausforderungen vorbereitet. 52 % der Unternehmen geben an, dass sie nicht in der Lage sind, komplexe Cyberbedrohungen eigenständig zu bewältigen.

Die Belastung, die durch Cyberangriffe entsteht, ist auch auf der Führungsebene spürbar. 57 % der IT-Leiter berichten von schlaflosen Nächten aufgrund der Sorge, ihr Unternehmen könnte durch menschliches Versagen von einem Cyberangriff betroffen sein. Diese Angst ist berechtigt, da nur 48 % aller Sicherheitswarnungen tatsächlich analysiert werden. Dies bedeutet, dass potenzielle Bedrohungen oft unentdeckt bleiben und dadurch enorme Sicherheitslücken entstehen.

Ein weiteres gravierendes Problem ist der Abfluss von Sicherheitsproblemen, der als eines der zentralen Sicherheitsrisiken gilt. Dies kann auf mangelnde Ressourcen und die lange Reaktionszeit zurückgeführt werden. In mittelgroßen Unternehmen mit 3.001 bis 5.000 Mitarbeitern beträgt die durchschnittliche Reaktionszeit auf Sicherheitswarnungen etwa 15 Stunden. Dies ist oft zu langsam, um Angriffe wirksam abwehren zu können.

Hinzu kommt, dass die Fehlkonfiguration von Sicherheitstools als das größte Sicherheitsrisiko wahrgenommen wird. Eine unsachgemäße Einrichtung oder Verwaltung von Sicherheitslösungen kann dazu führen, dass Schutzmaßnahmen nicht greifen und Angreifer ein leichteres Spiel haben.

Zusammenfassend zeigt die IST-Situation deutlich, dass viele Unternehmen gravierende Mängel in ihrer IT-Sicherheit haben. Es besteht dringender Handlungsbedarf, um sich besser gegen die wachsenden Bedrohungen aus dem Cybersicherheits-Risiken zu schützen.

- 94% der Unternehmen waren im vergangenen Jahr von Cyberangriffen betroffen

- 52 % der Unternehmen können komplexe Cyberbedrohungen nicht selbst bewältigen

- 57 % der IT-Leiter bereitet die Sorge, das Unternehmen könnte von einem Cyberangriff betroffen sein, schlaflose Nächte

- Nur 48 % aller Sicherheitswarnungen werden analysiert

- Der Abfluss von Sicherheitsproblemen gilt als zentrales Sicherheitsproblem

- 15 Stunden beträgt die durchschnittliche Reaktionszeit auf Warnmeldungen in Unternehmen mit 3.001–5.000 Mitarbeitern

- Fehlkonfiguration von Sicherheitstools wird als das größte Sicherheitsrisiko wahrgenommen

Empfehlung: Verbessern Sie die IT-Sicherheit in Ihrem Unternehmen und überholen Sie die Angreifer

Unternehmen benötigen eine umfassende, klare IT-Sicherheitsstrategie, um die Angreifer im Cybersecurity-Wettrennen zu überholen. Das IT-Sicherheitskonzept sollte technische und organisatorische Maßnahmen zur Datensicherheit enthalten, um das benötigte Sicherheitsniveau zu erreichen. Bei der Umsetzung des Informationssicherheits-Managementsystems (ISMS) sollten neben der individuellen Risikolage auch gesetzliche Anforderungen berücksichtigt werden. Im Jahr 2024 trat der Cyber Resilience Act (CRA) in Kraft und das KRITIS-Dachgesetz sowie das NIS2 Umsetzungsgesetz (zur NIS-2-Richtlinie) regulieren seit 2024 sektorbezogen die Informationssicherheit. Weitere wichtige Anforderungen ergeben sich aus der Datenschutz-Grundverordnung (DSGVO).

Bedrohungen für die IT-Sicherheit im Unternehmen

Typische Sicherheitsbedrohungen gefährden die Aufrechterhaltung des Geschäftsbetriebs. Die nachfolgenden beispielhaft genannten Bedrohungen können die IT-Sicherheit im Unternehmen und deren Fortbestand nachhaltig beeinträchtigen.

- Unberechtigter Zugang

- Phishing

- Software-Manipulation

- Software-Fehler

- Phishing

- Datendiebstahl

- Abhören von Leitungen

- Sabotage an Geräten

- Viren

- Advanced Persistent Threat

- Feuer

- Social Engineering

- Mangelndes Sicherheitsbewusstsein

- Hardware-Ausfall

- Stromausfall

- Erdbeben

- Ausfall der Klimaanlage

- Unmotivierte Mitarbeiter

- Trojaner

- Elektromagnetische Abstrahlung

- Unsachgemäße Entsorgung

- Ransomware

- BYOD

- MFA-Bombing

- Fehlerhafte Dateneingabe

- Terroranschläge

- Datenschutzverletzungen

Wer sind die Angreifer ?

Die Bedrohungslandschaft im Bereich der IT-Sicherheit im Unternehmen hat sich in den letzten Jahren erheblich gewandelt. Angreifer sind heute nicht mehr nur vereinzelte Hacker, die aus Neugier oder Abenteuerlust in Unternehmensnetzwerke eindringen. Stattdessen gibt es eine Vielzahl von Akteuren, die aus unterschiedlichsten Motiven handeln.

Eine der größten Bedrohungen stellen professionelle Hacker und Cracker dar. Diese Personen verfügen über fortgeschrittene technische Kenntnisse und nutzen Schwachstellen gezielt aus, um in Netzwerke einzudringen. Ihre Angriffe sind oft finanziell motiviert oder dienen dem Diebstahl von Geschäftsgeheimnissen.

Auch staatliche Dienste und Geheimdienste sind ernstzunehmende Akteure im Cyberraum. Diese Gruppen agieren im Auftrag von Regierungen und sind häufig daran interessiert, vertrauliche Informationen oder strategisch wichtige Daten zu erlangen. Oft zielen ihre Angriffe auf Unternehmen, die in sicherheitsrelevanten oder innovationsgetriebenen Sektoren tätig sind.

Eine weitere Gruppe von Angreifern besteht aus Personen aus dem Konkurrenz- oder Wettbewerbsumfeld. Diese Akteure versuchen, durch Industriespionage einen Vorteil gegenüber Mitbewerbern zu erlangen. Solche Angriffe können durch direkte Angriffe auf IT-Systeme oder durch das Anheuern professioneller Hacker durchgeführt werden.

Nicht zu unterschätzen sind Firmenangehörige. Oftmals haben Mitarbeiter oder ehemalige Mitarbeiter Zugang zu vertraulichen Daten und können aus Unzufriedenheit, Gier oder Rache Schaden anrichten.

Schließlich gibt es noch Personen aus dem Universitäts- und Schulumfeld sowie sogenannte Script Kiddies. Diese Personen verfügen häufig über grundlegende technische Fähigkeiten und greifen oft aus Neugierde oder zur Demonstration ihrer Fähigkeiten auf unsichere Netzwerke zu, ohne jedoch ein tiefes Verständnis von den Folgen ihrer Taten zu haben.

Welche Schwachstellen können die Informationssicherheit gefährden?

Die IT-Sicherheit eines Unternehmens kann durch eine Vielzahl von Schwachstellen gefährdet werden, die häufig auf mangelnde Sorgfalt oder unzureichende Sicherheitsvorkehrungen zurückzuführen sind.

Eine der größten Gefahrenquellen sind Default-Betriebssysteme und -Anwendungen, die ohne Anpassungen genutzt werden. Oft bleiben voreingestellte Sicherheitsmechanismen ungenutzt, was Angreifern Tür und Tor öffnet. Ebenso bergen unnötige Dienste oder Programmteile ein Risiko, da sie zusätzliche Angriffsflächen bieten, die nicht immer überwacht werden.

Ein weiteres weit verbreitetes Problem sind „weiche“ Benutzerkennwörter, die leicht zu erraten oder durch Brute-Force-Angriffe zu knacken sind. Kombiniert mit nicht gelöschten Benutzer-Accounts, beispielsweise von ehemaligen Mitarbeitern, wird das Risiko für unbefugte Zugriffe weiter erhöht.

Zusätzlich führen unvollständige Backups dazu, dass wichtige Daten im Ernstfall nicht wiederhergestellt werden können. Ein Datenverlust, ob durch Cyberangriffe oder technische Defekte, kann dadurch gravierende Folgen für das Unternehmen haben.

Auch falsche Konfigurationen und Fehler im Softwaredesign gehören zu den häufigsten Sicherheitslücken. Sie entstehen oft durch mangelnde Fachkenntnisse oder ungenügende Testphasen während der Entwicklung und Implementierung neuer Systeme. Dies wird noch verstärkt, wenn fehlgerichtete Security-Richtlinien existieren, die den tatsächlichen Schutzbedarf eines Unternehmens verfehlen.

Das größte Risiko bleibt jedoch das mangelnde Sicherheitsbewusstsein der Mitarbeiter. Wenn Mitarbeiter Unkenntnis von Sicherheitsrisiken haben und unsichere Verhaltensweisen an den Tag legen, wie z.B. das Öffnen von Phishing-Mails oder der unsachgemäße Umgang mit sensiblen Daten, kann jede technische Schutzmaßnahme leicht umgangen werden.

Es ist daher entscheidend, sowohl technische Vorkehrungen zu treffen als auch die Mitarbeiter regelmäßig zu schulen, um ein umfassendes Sicherheitsniveau zu gewährleisten.

Schutzziele der Informationssicherheit

Hauptziele:

- Vertraulichkeit ist der Schutz vor unbefugter Preisgabe von Informationen und spielt eine wichtige Rolle im Schutz der Informationssicherheit. Vertrauliche Daten und Informationen dürfen ausschließlich Befugten in der zulässigen Weise zugänglich sein.

- Integrität: Integrität bezeichnet die Sicherstellung der Korrektheit (Unversehrtheit) von Daten und der korrekten Funktionsweise von Systemen. Wenn der Begriff Integrität auf „Daten“ angewendet wird, drückt er aus, dass die Daten vollständig und unverändert sind. In der Informationstechnik wird er in der Regel aber weiter gefasst und auf Informationen angewendet. Der Begriff „Information“ wird dabei für „Daten“ verwendet, denen je nach Zusammenhang bestimmte Attribute wie z. B. Autorenschaft oder Zeitpunkt der Erstellung zugeordnet werden können. Der Verlust der Integrität von Informationen kann daher bedeuten, dass diese unerlaubt verändert, Angaben zur verfassenden Person verfälscht oder Zeitangaben zur Erstellung manipuliert wurden?

- Verfügbarkeit: Alle verarbeiteten Daten sowie die zur Verarbeitung notwendigen Systeme und Betriebsmittel müssen jederzeit verfügbar und funktionsbereit sein, wenn ein autorisierter Benutzer darauf zugreifen will. Dies schließt auch sämtliche Hardware, Programme, Funktionen sowie Archive und Sicherungskopien für Daten ein.

Weitere Schutzziele der Informationssicherheit:

- Authentizität: Mit dem Begriff Authentizität wird die Eigenschaft bezeichnet, die gewährleistet, dass eine Kommunikationsstelle tatsächlich diejenige ist, der sie vorgibt zu sein. Bei authentischen Informationen ist sichergestellt, dass sie von der angegebenen Quelle erstellt wurden. Der Begriff wird nicht nur verwendet, wenn die Identität von Personen geprüft wird, sondern auch bei IT-Komponenten oder Anwendungen.

- Nachweisbarkeit / Nichtabstreitbarkeit: Hierbei liegt der Schwerpunkt auf der Nachweisbarkeit gegenüber Dritten. Ziel ist es zu gewährleisten, dass der Versand und Empfang von Daten und Informationen nicht in Abrede gestellt werden kann.

- Unter Verbindlichkeit werden die Sicherheitsziele Authentizität und Nichtabstreitbarkeit zusammengefasst. Bei der Übertragung von Informationen bedeutet dies, dass die Informationsquelle ihre Identität bewiesen hat und der Empfang der Nachricht nicht in Abrede gestellt werden kann. Dies ist besonders bei elektronischen Vertragsabschlüssen wichtig. Beispiele:

- Abrechenbarkeit als wichtiger Bestandteil

- Abschließen von Kaufverträgen auf elektronischem Weg (e-Commerce)

- Gemeinsame Nutzung teurer Ressourcen (u. a. CAD-Software)

- Digital unterschriebene Mahnbriefe

Alle diese Schutzziele tragen zusammen zur umfassenden Datensicherheit im Unternehmen bei.

Wir unterstützen Sie bei der Umsetzung von NIS 2!

Unsere externen Informationssicherheitsbeauftragten stehen Ihnen bei allen Fragen der Informationssicherheit und des Datenschutzes zur Seite. Wir sind ausgebildete Juristen und IT-Fachkräfte mit Schwerpunkt Datenschutz und Informationssicherheit. Unser Angebot zur Benennung zum externen Informationssicherheitsbeauftragten kombiniert IT-Sicherheit-Fachwissen mit rechtlichen, betriebswirtschaftlichen und technischen Kenntnissen. Alle unsere IT-Sicherheitsberater sind zertifiziert und besitzen eine umfassende Fachkunde auf dem Gebiet der Informationssicherheit.

In einem kostenlosen Erstgespräch finden wir für Sie heraus, welche Anforderungen konkret auf Ihr Unternehmen zukommen und unterstützen Sie bei der Erstellung bzw. Anpassung Ihrer Sicherheitsstrategie

FAQ IT-Sicherheit im Unternehmen

Ein Angriff ist eine vorsätzliche Form der Gefährdung, nämlich eine unerwünschte oder unberechtigte Handlung mit dem Ziel, sich Vorteile zu verschaffen bzw. einer dritten Person zu schädigen. Ein Angriff kann auch im Auftrag von Dritten, die sich Vorteile verschaffen wollen, erfolgen.

Ein Informationssicherheitsbeauftragter (kurz ISB) ist für die operative Erfüllung der Aufgabe „Informationssicherheit“ zuständig. Andere Bezeichnungen sind CISO (Chief Information Security Officer) oder Informationssicherheitsmanager oder -managerin (ISM). Die Rolle des oder der ISB sollte von einer Person mit eigener Fachkompetenz zur Informationssicherheit in einer Stabsstelle eines Unternehmens oder einer Behörde wahrgenommen werden und ein sicherheitsbewusstes Verhalten im Ernstfall voraussetzen.

Cyber-Sicherheit befasst sich mit allen Aspekten der Sicherheit in der Informations- und Kommunikationstechnik. Das Aktionsfeld der Informationssicherheit wird dabei auf den gesamten Cyber-Raum ausgeweitet. Dieser umfasst sämtliche mit dem Internet und vergleichbaren Netzen verbundene Informationstechnik und schließt darauf basierende Kommunikation, Anwendungen, Prozesse und verarbeitete Informationen mit ein. Häufig wird bei der Betrachtung von Cyber-Sicherheit auch ein spezieller Fokus auf Angriffe aus dem Cyber-Raum gelegt.

Beide Gesetze befassen sich mit dem Schutz von Daten. Die Datenschutz-Grundverordnung (DSGVO) konzentriert sich auf den Schutz personenbezogener Daten, während die NIS–2-Richtlinie und das NIS2-Umsetzungsgesetz den Schutz von Netzwerk- und Informationssystemen adressiert.

Datenschutz soll einzelne natürliche Personen davor schützen, dass diese durch den Umgang mit ihren personenbezogenen Daten in ihren Persönlichkeitsrechten beeinträchtigt werden. Mit Datenschutz wird daher der Schutz personenbezogener Daten vor etwaigem Missbrauch durch Dritte bezeichnet (nicht zu verwechseln mit Datensicherheit). Nicht in den Anwendungsbereich des Datenschutzes fallen Geschäftsgeheimnisse, betriebliche Informationen oder Angaben zu juristischen Personen, die keinen Bezug zu natürlichen Personen haben.

Mit Datenschutzmanagement werden die Prozesse bezeichnet, die notwendig sind, um die Umsetzung der gesetzlichen Anforderungen des Datenschutzes bei der Planung, Einrichtung, dem Betrieb und nach Außerbetriebnahme von Verfahren zur Informationsverarbeitung sicherzustellen.

Die Planungs-, Lenkungs- und Kontrollaufgabe, die erforderlich ist, um einen durchdachten und wirksamen Prozess zur Herstellung von Informationssicherheit aufzubauen und kontinuierlich umzusetzen, wird als Informationssicherheitsmanagement bezeichnet. Dabei handelt es sich um einen kontinuierlichen Prozess, dessen Strategien und Konzepte ständig auf ihre Leistungsfähigkeit und Wirksamkeit zu überprüfen und bei Bedarf fortzuschreiben sind.

Mit Datensicherheit wird der Schutz von Daten hinsichtlich gegebener Anforderungen an deren Vertraulichkeit, Verfügbarkeit und Integrität bezeichnet. Ein modernerer Begriff dafür ist „Informationssicherheit“.

Eine Bedrohung ist ganz allgemein ein Umstand oder Ereignis, durch den oder das ein Schaden entstehen kann. Der Schaden bezieht sich dabei auf einen konkreten Wert wie Vermögen, Wissen, Gegenstände oder Gesundheit. Übertragen in die Welt der Informationstechnik ist eine Bedrohung ein Umstand oder Ereignis, der oder das die Verfügbarkeit, Integrität oder Vertraulichkeit von Informationen beeinträchtigen kann, wodurch der Person, die die Informationen besitzt oder benutzt, ein Schaden entstehen kann. Beispiele für Bedrohungen sind höhere Gewalt, menschliche Fehlhandlungen, technisches Versagen oder vorsätzliche Handlungen. Trifft eine Bedrohung auf eine Schwachstelle (insbesondere technische oder organisatorische Mängel), so entsteht eine Gefährdung.

Eine Schwachstelle (englisch „vulnerability“) ist ein sicherheitsrelevanter Fehler eines IT-Systems oder eines Unternehmens. Ursachen können in der Konzeption, den verwendeten Algorithmen, der Implementation, der Konfiguration, dem Betrieb sowie der Organisation liegen. Eine Schwachstelle kann dazu führen, dass eine Bedrohung wirksam wird und eine Organisation oder ein System geschädigt wird. Durch eine Schwachstelle wird ein Objekt (ein Unternehmen oder ein System) anfällig für Bedrohungen.

Eine Gefährdung ist eine Bedrohung, die konkret über eine Schwachstelle auf ein Objekt einwirkt. Eine Bedrohung wird somit erst durch eine vorhandene Schwachstelle zur Gefährdung für ein Objekt.

Risiko wird häufig definiert als die Kombination (also dem Produkt) aus der Wahrscheinlichkeit, mit der ein Schaden auftritt und dem Ausmaß dieses Schadens:

Risiko = Eintrittswahrscheinlichkeit * Schadenshöhe